Edge computing telah muncul sebagai teknologi transformatif, yang mendorong inovasi di berbagai industri. Dengan memindahkan pemrosesan data lebih dekat ke sumber data, edge computing menawarkan banyak manfaat, termasuk latensi rendah, bandwidth yang lebih baik, dan peningkatan keandalan. Namun, proliferasi perangkat dan jaringan edge juga menghadirkan tantangan keamanan yang signifikan.

Artikel ini menggali pentingnya keamanan edge computing dan menguraikan langkah-langkah penting untuk melindungi sistem edge. Kami akan menjelajahi kerentanan unik yang terkait dengan edge computing dan memberikan wawasan praktis tentang cara membangun postur keamanan yang kuat. Dengan memahami dan mengatasi risiko keamanan, bisnis dapat memanfaatkan sepenuhnya potensi transformatif edge computing sembari melindungi data dan operasi mereka yang sensitif.

Daftar Isi

Pengertian Edge Computing

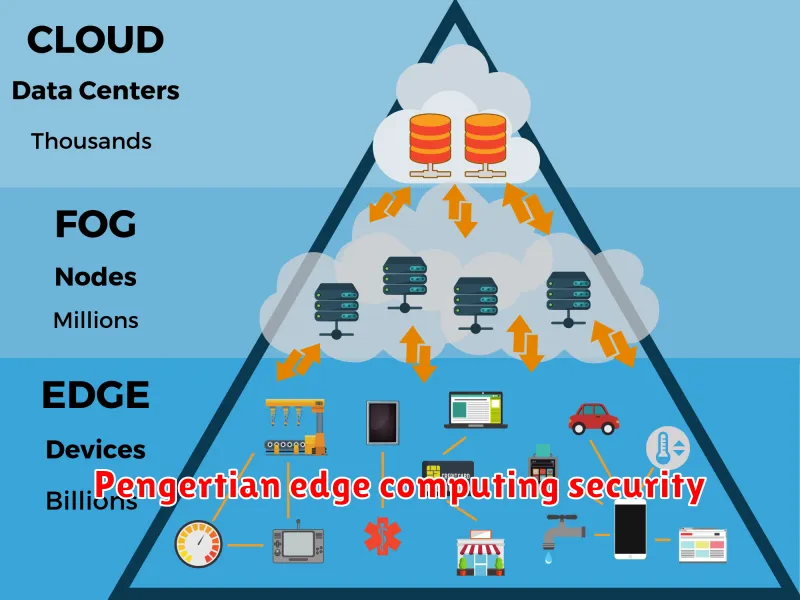

Edge computing adalah paradigma komputasi terdesentralisasi yang memproses data lebih dekat ke sumbernya, di “ujung” jaringan, daripada mengandalkan pusat data terpusat. Dengan kata lain, alih-alih mengirimkan semua data yang dikumpulkan oleh perangkat (seperti sensor, kamera, atau perangkat IoT) ke cloud atau pusat data untuk diproses, edge computing memungkinkan pemrosesan data dilakukan langsung di perangkat itu sendiri, di gateway jaringan terdekat, atau di server lokal.

Tujuan utama edge computing adalah untuk mengurangi latency, meningkatkan kecepatan respon, dan mengoptimalkan bandwidth. Dengan memproses data lebih dekat ke tempat data tersebut dihasilkan, aplikasi dapat berjalan lebih cepat, lebih andal, dan lebih efisien.

Perbedaan Edge Computing dan Cloud Computing

Meskipun sering dianggap sama, Edge Computing dan Cloud Computing memiliki perbedaan yang mendasar. Bayangkan Cloud Computing sebagai pusat data besar yang menyimpan dan memproses data dari jarak jauh. Sebaliknya, Edge Computing memindahkan proses komputasi lebih dekat ke sumber data, “di tepi” jaringan.

Perbedaan utama terletak pada lokasi. Cloud Computing terpusat di data center, sementara Edge Computing tersebar di berbagai lokasi. Hal ini membuat Edge Computing unggul dalam hal latency. Data diproses lebih cepat karena tidak perlu menempuh jarak jauh ke pusat data.

Sebagai contoh, mobil otonom membutuhkan waktu respon yang cepat untuk memproses data sensor dan mengambil keputusan. Di sinilah Edge Computing berperan penting, dengan memproses data secara real-time di dalam mobil itu sendiri. Sementara itu, Cloud Computing lebih cocok untuk tugas-tugas seperti penyimpanan data besar atau analisis jangka panjang.

Tantangan Keamanan di Edge Computing

Edge computing, dengan segala manfaatnya, menghadirkan tantangan keamanan unik yang perlu dipahami dan diatasi. Perpindahan proses komputasi ke ujung jaringan, dekat dengan sumber data, menciptakan permukaan serangan yang lebih luas dan terdistribusi. Berikut beberapa tantangan utama dalam mengamankan edge computing:

1. Permukaan Serangan yang Luas: Penyebaran perangkat edge yang masif dan terdistribusi memperluas permukaan serangan secara eksponensial. Setiap perangkat yang terhubung menjadi titik masuk potensial bagi penyerang.

2. Keterbatasan Sumber Daya: Perangkat edge seringkali memiliki sumber daya komputasi, memori, dan daya yang terbatas, sehingga sulit untuk menerapkan solusi keamanan yang komprehensif.

3. Konektivitas yang Tidak Terjamin: Banyak perangkat edge beroperasi di lingkungan yang tidak tepercaya, seperti jaringan publik atau area terpencil, yang meningkatkan risiko serangan man-in-the-middle dan ancaman keamanan lainnya.

4. Kurangnya Visibilitas dan Kontrol Terpusat: Arsitektur edge yang terdistribusi menyulitkan untuk mendapatkan visibilitas dan kontrol terpusat atas semua perangkat dan data, sehingga menyulitkan pemantauan dan respons terhadap ancaman keamanan.

5. Masalah Privasi Data: Edge computing seringkali melibatkan pemrosesan data sensitif di perangkat edge, sehingga penting untuk memastikan privasi dan integritas data tersebut selama penyimpanan, pemrosesan, dan transmisi.

Mengatasi tantangan keamanan ini sangat penting untuk mewujudkan potensi penuh edge computing dan memastikan keamanan data, aplikasi, dan infrastruktur.

Jenis Serangan Keamanan di Edge Computing

Edge computing, dengan segala kelebihannya, juga memperkenalkan lanskap ancaman yang unik. Memahami jenis serangan yang mungkin terjadi sangat penting untuk membangun sistem yang aman.

Berikut adalah beberapa jenis serangan keamanan yang umum di edge computing:

- Serangan Denial-of-Service (DoS): Menargetkan untuk membanjiri jaringan atau perangkat edge dengan traffic, sehingga menghambat akses pengguna yang sah.

- Man-in-the-Middle (MitM): Menyerang dengan menyusup ke komunikasi antara dua pihak, misalnya antara perangkat IoT dan server edge, untuk mencuri atau memanipulasi data.

- Serangan Data Spoofing: Melibatkan pemalsuan data sensor atau identitas perangkat untuk tujuan manipulasi atau pencurian data.

- Malware dan Ransomware: Menginfeksi perangkat edge dengan malware atau ransomware untuk mencuri data, merusak sistem, atau meminta uang tebusan.

- Serangan Zero-Day: Mengeksploitasi kerentanan yang belum diketahui dalam perangkat lunak atau perangkat keras edge.

Penting untuk diingat bahwa daftar ini tidaklah lengkap. Ancaman keamanan terus berkembang, sehingga penting untuk tetap update dengan tren keamanan terbaru dan menerapkan langkah-langkah keamanan yang tepat.

Strategi dan Teknik Keamanan Edge Computing

Mengamankan lingkungan edge computing membutuhkan pendekatan multi-faceted yang menggabungkan strategi proaktif dan teknik keamanan yang kuat. Berikut adalah beberapa strategi dan teknik penting:

1. Segmentasi Jaringan:

Membagi jaringan menjadi subnet yang lebih kecil dan terisolasi membantu membatasi pergerakan lateral bagi penyerang jika satu bagian jaringan dikompromikan.

2. Firewall dan Sistem Deteksi Intrusi:

Firewall bertindak sebagai garis pertahanan pertama dengan menyaring lalu lintas jaringan yang mencurigakan. Sistem deteksi intrusi (IDS) memantau aktivitas jaringan untuk mendeteksi dan memberi tahu tentang potensi ancaman.

3. Perlindungan Perangkat dan Titik Akhir:

Memperbarui perangkat lunak secara berkala, menerapkan patch keamanan, dan menggunakan perangkat lunak antivirus/antimalware sangat penting untuk melindungi perangkat edge dari kerentanan yang diketahui.

4. Kontrol Akses dan Manajemen Identitas:

Menerapkan kontrol akses yang ketat, seperti otentikasi multi-faktor (MFA) dan prinsip hak istimewa minimum, membatasi akses ke sumber daya edge hanya untuk pengguna dan perangkat yang berwenang.

5. Enkripsi Data:

Enkripsi data saat transit dan saat istirahat membantu melindungi informasi sensitif dari akses tidak sah. Ini sangat penting untuk data yang disimpan dan diproses di perangkat edge.

6. Pemantauan dan Analisis Keamanan:

Memantau aktivitas jaringan dan perangkat secara terus-menerus, menganalisis log, dan memanfaatkan solusi Security Information and Event Management (SIEM) dapat membantu mendeteksi dan merespons ancaman secara real-time.

7. Pembaruan dan Patch Keamanan:

Memastikan semua perangkat edge, sistem operasi, dan aplikasi diperbarui dengan patch keamanan terbaru sangat penting untuk mengurangi risiko eksploitasi.

8. Backup dan Pemulihan Bencana:

Membuat cadangan data dan sistem secara teratur dan memiliki rencana pemulihan bencana yang komprehensif membantu meminimalkan dampak dari potensi insiden keamanan atau kegagalan perangkat keras.

Dengan menerapkan strategi dan teknik keamanan ini, organisasi dapat memperkuat postur keamanan edge computing mereka dan melindungi data dan sistem mereka dari ancaman yang terus berkembang.

Contoh Penerapan Edge Computing Security

Berikut beberapa contoh penerapan edge computing security di berbagai industri:

1. Kesehatan: Perangkat medis yang terhubung di rumah sakit dapat mengumpulkan dan memproses data pasien secara real-time. Edge computing security memastikan data sensitif ini tetap terlindungi dari akses ilegal dan hanya dapat diakses oleh pihak berwenang.

2. Manufaktur: Sensor di pabrik pintar mengumpulkan data operasional untuk analitik prediktif. Edge computing security melindungi sensor dan jaringan dari serangan siber, mencegah gangguan operasional dan pencurian data.

3. Transportasi: Mobil self-driving memerlukan pemrosesan data real-time untuk navigasi dan pengambilan keputusan. Edge computing security memastikan integritas data sensor dan komunikasi yang aman untuk mencegah kecelakaan dan insiden keamanan lainnya.

4. Ritel: Toko ritel menggunakan analitik video untuk memahami perilaku pelanggan dan mengoptimalkan operasi. Edge computing security melindungi data video dari akses tidak sah dan memastikan privasi pelanggan.

Masa Depan Edge Computing Security

Masa depan edge computing security akan diwarnai oleh inovasi dan tantangan baru. Seiring dengan semakin banyaknya perangkat yang terhubung dan data yang dihasilkan di edge, kebutuhan akan solusi keamanan yang kuat dan adaptif akan semakin mendesak.

Beberapa tren utama yang akan membentuk masa depan edge computing security antara lain:

- Kecerdasan Buatan (AI) dan Pembelajaran Mesin (ML): AI dan ML akan memainkan peran penting dalam mendeteksi dan merespons ancaman secara real-time di edge.

- Keamanan Zero Trust: Model Zero Trust akan menjadi semakin penting dalam mengamankan lingkungan edge yang terdistribusi, di mana perangkat dan pengguna tidak selalu dapat dipercaya.

- Keamanan yang Disematkan: Perangkat edge akan semakin dilengkapi dengan fitur keamanan bawaan, seperti enkripsi perangkat keras dan boot aman.

- Keamanan Berbasis Blockchain: Teknologi blockchain dapat digunakan untuk meningkatkan keamanan dan integritas data di edge.

- Keamanan sebagai Layanan (SECaaS): Layanan SECaaS akan menjadi semakin populer, memberikan organisasi solusi keamanan edge yang komprehensif dan hemat biaya.

Organisasi perlu proaktif dalam mengadopsi teknologi dan strategi keamanan baru untuk mengatasi tantangan yang terus berkembang di edge. Dengan investasi yang tepat dan pendekatan proaktif, organisasi dapat memanfaatkan kekuatan edge computing dengan aman dan percaya diri.