Di era digital yang semakin maju, keamanan informasi menjadi aspek krusial yang wajib diperhatikan oleh setiap individu maupun organisasi. Kemudahan akses informasi dan konektivitas yang tinggi, meskipun membawa banyak manfaat, juga membuka peluang bagi ancaman keamanan siber yang semakin canggih. Salah satu fondasi utama dalam membangun sistem keamanan informasi yang kuat adalah Identity and Access Management (IAM).

Artikel ini akan mengupas tuntas mengenai IAM, mulai dari pengertian, manfaat, hingga penerapannya di berbagai sektor. Dengan memahami konsep dan praktik terbaik IAM, diharapkan pembaca dapat membangun sistem keamanan yang lebih tangguh, melindungi data sensitif, serta meminimalisir risiko kebocoran data dan akses ilegal.

Daftar Isi

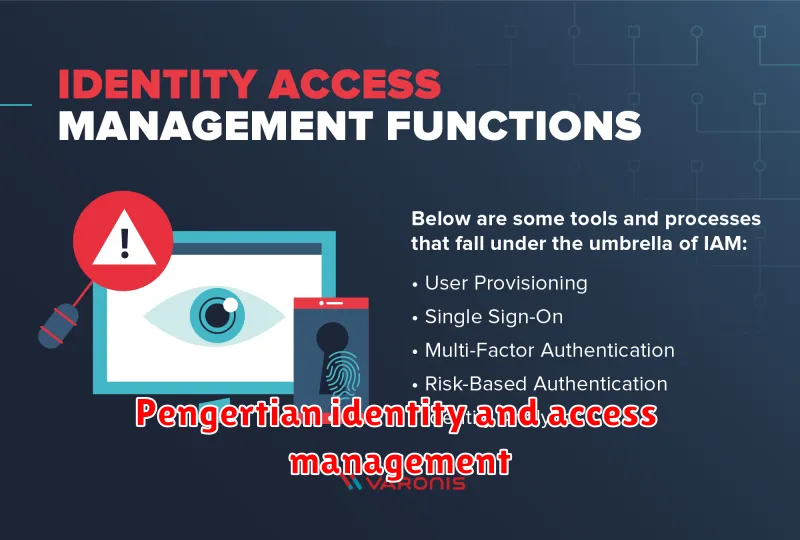

Pengertian Identity and Access Management

Identity and Access Management (IAM) adalah serangkaian proses, kebijakan, dan teknologi yang digunakan untuk mengelola akses ke sumber daya digital. Secara sederhana, IAM memastikan bahwa orang yang tepat memiliki akses ke informasi dan aplikasi yang tepat, pada waktu yang tepat, dan untuk alasan yang tepat.

Proses ini melibatkan identifikasi dan autentikasi pengguna dan perangkat yang meminta akses, lalu memberi atau menolak akses berdasarkan identitas yang terverifikasi dan kebijakan yang ditetapkan. IAM mencakup aspek-aspek seperti:

- Identifikasi: Menentukan dan memverifikasi identitas pengguna atau perangkat.

- Autentikasi: Memvalidasi identitas yang diklaim menggunakan metode seperti kata sandi, token, atau biometrik.

- Otorisasi: Menentukan izin akses yang diberikan kepada pengguna atau perangkat berdasarkan peran dan tanggung jawab mereka.

- Akuntabilitas: Melacak dan mencatat semua aktivitas akses untuk audit dan tujuan keamanan.

Penerapan IAM yang efektif sangat penting untuk menjaga keamanan informasi, memenuhi persyaratan kepatuhan, dan meningkatkan efisiensi operasional.

Manfaat Identity and Access Management

Implementasi Identity and Access Management (IAM) memberikan banyak manfaat bagi organisasi, baik dari segi keamanan maupun efisiensi operasional. Berikut adalah beberapa manfaat utamanya:

1. Meningkatkan Keamanan Data dan Sistem

- IAM membantu melindungi data dan sistem sensitif dengan memastikan hanya pengguna yang berwenang yang memiliki akses.

- Dengan kontrol akses yang terperinci, organisasi dapat membatasi akses berdasarkan peran, tanggung jawab, dan kebutuhan pengguna.

- Fitur-fitur seperti autentikasi multi-faktor (MFA) memperkuat keamanan dengan menambahkan lapisan verifikasi tambahan.

2. Meningkatkan Efisiensi Operasional

- IAM menyederhanakan proses manajemen akses, memungkinkan administrator untuk memberikan dan mencabut akses dengan cepat dan mudah.

- Otomatisasi alur kerja persetujuan dan provisi pengguna membantu mempercepat proses bisnis.

- Single Sign-On (SSO) memungkinkan pengguna untuk mengakses berbagai aplikasi dengan satu set kredensial, meningkatkan produktivitas.

3. Memenuhi Kepatuhan Regulasi

- IAM membantu organisasi mematuhi peraturan dan standar industri terkait privasi data dan keamanan informasi, seperti GDPR, HIPAA, dan PCI DSS.

- Dengan kontrol akses yang terpusat dan audit trail yang komprehensif, organisasi dapat menunjukkan kepatuhan terhadap auditor dan regulator.

4. Mengurangi Risiko dan Biaya Terkait Keamanan

- IAM membantu mengurangi risiko pelanggaran data dan serangan siber dengan membatasi akses ke informasi sensitif.

- Dengan meminimalkan akses yang tidak perlu, organisasi dapat mengurangi permukaan serangan dan potensi kerugian akibat insiden keamanan.

5. Meningkatkan Pengalaman Pengguna

- SSO dan fitur akses yang disederhanakan meningkatkan pengalaman pengguna dengan menyediakan akses yang mudah ke sumber daya yang diperlukan.

- Pengguna dapat fokus pada pekerjaan mereka tanpa harus melalui proses login yang rumit atau meminta akses berulang kali.

Komponen Utama Identity and Access Management

Identity and Access Management (IAM) terdiri dari beberapa komponen penting yang bekerja bersama untuk memastikan keamanan dan pengelolaan akses yang efisien. Berikut adalah beberapa komponen utamanya:

- Direktori: Berfungsi sebagai pusat penyimpanan data identitas pengguna dan sumber daya yang dilindungi. Direktori menyimpan informasi seperti nama pengguna, kata sandi, grup, peran, dan atribut lainnya yang relevan dengan akses.

- Manajemen Identitas: Komponen ini mencakup proses pembuatan, penyimpanan, dan pengelolaan identitas pengguna. Hal ini mencakup pendaftaran pengguna baru, pembaruan profil, dan penonaktifan akun yang tidak lagi aktif.

- Manajemen Akses: Berfokus pada proses otorisasi dan kontrol akses. Ini menentukan siapa yang diizinkan untuk mengakses sumber daya apa, kapan, dan dengan izin apa. Komponen ini sering kali menggunakan sistem kontrol akses berbasis peran (RBAC) untuk menyederhanakan pengelolaan izin.

- Autentikasi: Memverifikasi identitas pengguna yang mencoba mengakses sumber daya. Proses ini biasanya melibatkan nama pengguna dan kata sandi, tetapi juga dapat mencakup faktor autentikasi tambahan seperti otentikasi dua faktor (2FA) untuk keamanan yang lebih kuat.

- Otorisasi: Menentukan apakah pengguna yang telah diautentikasi memiliki izin yang diperlukan untuk melakukan tindakan yang diminta. Ini melibatkan pemeriksaan peran, izin, dan batasan lain yang terkait dengan identitas pengguna dan sumber daya yang diakses.

- Audit dan Pelaporan: IAM yang komprehensif menyertakan kemampuan audit dan pelaporan untuk melacak aktivitas akses, mendeteksi anomali, dan memastikan kepatuhan terhadap kebijakan keamanan.

Dengan memadukan komponen-komponen ini secara efektif, IAM membangun kerangka kerja yang kuat untuk mengelola akses, melindungi data sensitif, dan memenuhi persyaratan kepatuhan.

Penerapan Identity and Access Management

Penerapan Identity and Access Management (IAM) merupakan proses yang krusial dalam mengamankan sistem dan data organisasi. Penerapan yang efektif melibatkan beberapa langkah penting:

1. Identifikasi dan Kategorisasi Aset: Langkah pertama adalah mengidentifikasi semua aset penting seperti aplikasi, sistem, data, dan infrastruktur. Kemudian, kategorisasikan berdasarkan tingkat sensitivitas dan kepentingan bisnis.

2. Penentuan Peran dan Hak Akses: Definisikan peran pengguna yang spesifik dan tetapkan hak akses yang sesuai untuk setiap peran. Pastikan prinsip least privilege diterapkan, di mana pengguna hanya memiliki akses ke informasi dan sumber daya yang dibutuhkan untuk menjalankan tugas mereka.

3. Implementasi Solusi IAM: Pilih dan terapkan solusi IAM yang sesuai dengan kebutuhan organisasi. Ini bisa berupa solusi on-premise, cloud-based, atau hibrida. Pastikan solusi tersebut mendukung fitur-fitur penting seperti single sign-on (SSO), multi-factor authentication (MFA), dan manajemen siklus hidup pengguna.

4. Integrasi dengan Sistem yang Ada: Integrasikan solusi IAM dengan sistem dan aplikasi yang ada untuk memastikan pengelolaan akses yang terpusat dan konsisten. Ini dapat melibatkan penggunaan protokol standar seperti SAML, OAuth, dan OpenID Connect.

5. Pemantauan dan Audit: Pantau aktivitas akses secara terus-menerus dan lakukan audit secara teratur untuk memastikan kepatuhan terhadap kebijakan keamanan dan mendeteksi potensi ancaman.

Penerapan IAM yang berhasil membutuhkan perencanaan, sumber daya, dan komitmen yang memadai. Namun, manfaat yang diperoleh, seperti peningkatan keamanan, efisiensi operasional, dan kepatuhan terhadap regulasi, jauh lebih besar daripada biaya dan usaha yang dikeluarkan.

Contoh Penerapan Identity and Access Management

Berikut adalah beberapa contoh penerapan Identity and Access Management (IAM) dalam berbagai skenario:

1. Kontrol Akses Karyawan:

- Perusahaan menggunakan IAM untuk mengatur akses karyawan ke berbagai sistem dan aplikasi berdasarkan peran dan tanggung jawab mereka.

- Misalnya, staf HRD diberikan akses ke sistem penggajian, sementara staf pemasaran diberikan akses ke platform media sosial dan analitik.

2. Akses Aman ke Cloud:

- IAM penting dalam mengamankan data sensitif yang disimpan di cloud.

- Penyedia layanan cloud menggunakan IAM untuk mengelola identitas pengguna dan mengontrol akses ke sumber daya cloud seperti server, database, dan aplikasi.

3. Single Sign-On (SSO) untuk Kemudahan Akses:

- SSO memungkinkan pengguna untuk mengakses beberapa aplikasi dengan satu set kredensial login.

- Hal ini meningkatkan produktivitas dan mengurangi risiko keamanan yang terkait dengan banyak kata sandi.

4. Otorisasi Berbasis Atribut dan Kebijakan:

- IAM memungkinkan organisasi untuk menerapkan kebijakan akses yang terperinci berdasarkan atribut pengguna seperti lokasi, perangkat, dan waktu.

- Misalnya, akses ke data keuangan perusahaan dapat dibatasi untuk pengguna yang berada di jaringan kantor dan selama jam kerja.

Tips Memilih Solusi Identity and Access Management

Memilih solusi Identity and Access Management (IAM) yang tepat sangat penting untuk keamanan dan efisiensi organisasi Anda. Berikut adalah beberapa tips untuk membantu Anda dalam proses pengambilan keputusan:

1. Tentukan Kebutuhan Anda. Mulailah dengan mengidentifikasi kebutuhan spesifik organisasi Anda. Apa saja sistem dan aplikasi yang perlu diamankan? Berapa banyak pengguna yang akan menggunakan sistem IAM? Apa saja persyaratan kepatuhan yang harus dipenuhi?

2. Pertimbangkan Skalabilitas. Pilih solusi IAM yang dapat tumbuh seiring dengan berkembangnya organisasi Anda. Pastikan solusi tersebut dapat menangani peningkatan jumlah pengguna, aplikasi, dan data tanpa mengorbankan kinerja.

3. Evaluasi Fitur Keamanan. Pastikan solusi IAM yang Anda pilih menawarkan fitur keamanan yang kuat, seperti autentikasi multi-faktor, otorisasi berbasis peran, dan manajemen kata sandi.

4. Perhatikan Kemudahan Penggunaan. Solusi IAM harus mudah digunakan dan dikelola oleh administrator dan pengguna akhir. Cari solusi dengan antarmuka yang intuitif dan dokumentasi yang komprehensif.

5. Teliti Integrasi. Pastikan solusi IAM yang Anda pilih dapat terintegrasi dengan baik dengan sistem dan aplikasi yang ada. Integrasi yang mulus akan menyederhanakan proses penerapan dan pengelolaan.

6. Bandingkan Harga. Ada berbagai solusi IAM yang tersedia dengan harga yang bervariasi. Bandingkan harga dan fitur dari berbagai vendor untuk menemukan solusi yang paling sesuai dengan anggaran Anda.

7. Pertimbangkan Dukungan Vendor. Pilih vendor yang menawarkan dukungan teknis yang andal. Dukungan yang baik sangat penting, terutama selama fase penerapan dan ketika Anda mengalami masalah.